Bonjour,

Je confirme !

Ca a commencé chez moi le 10/10 vers 23h et ça s'est arrêté hier vers 12h hier.

En allant dans Panneau de configuration / Sécurité / Compte / Protection du compte et en mettant "Annuler la protection du compte" à 999 ça calme les attaques !

Bonjour n0n0, -et le forum-

Comme beaucoup ici, je suis victime d'attaques -heureusement infructueuses- sur mon Nas Synology. J'ai suivi ce que tu as fait sur la sécurité et appliqué ta règle : "Annuler la protection du compte" en montant à 999 le temps d'attente, je pense aussi que ça devrait en calmer pas mal..

D'autre part, je me suis rendu compte que mon pare-feu n'était pas activé -horreur, malheur !-, j'ai donc coché la case afin de le rendre actif -cela devrait aussi arranger la situation, non ?..^^). Concernant les règles de pare-feu et la rubrique "toutes les interfaces", celle-ci est vide (?), ce qui signifie -d'après ce que j'ai compris- que toutes les cases doivent être cochées, non ?..Tout est pris en compte ?..(^^!?)

Bon, enfin, je vais voir ce qui se passe, mais, il est vrai, que depuis un certain temps, le Nas clignote très souvent, telle une guirlande de noël -c'est bientôt la saison, non ?..

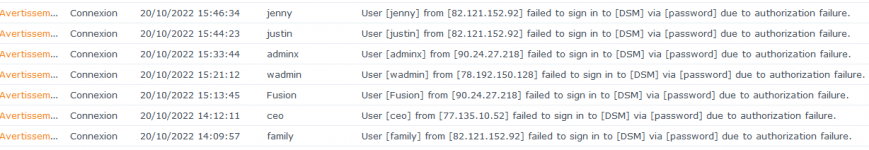

), ce qu'il ne faisait pas avant. Tiens, rien que ce matin, en 8 minutes, il y a eu 20 tentatives d'attaque, d'après je journal.

Les hackers essaient de se connecter avec le pseudo "admin" -que j'ai désactivé pour en choisir un autre-, je pense que ce fut une bonne idée, déjà proposée par le forum

Voilà où j'en suis, si vous voyez d'autres actions pour compléter l'arsenal de protection, n'hésitez pas à m'en faire part.

Merci de m'avoir lu jusqu'ici..