Merci pour tout ces échanges.

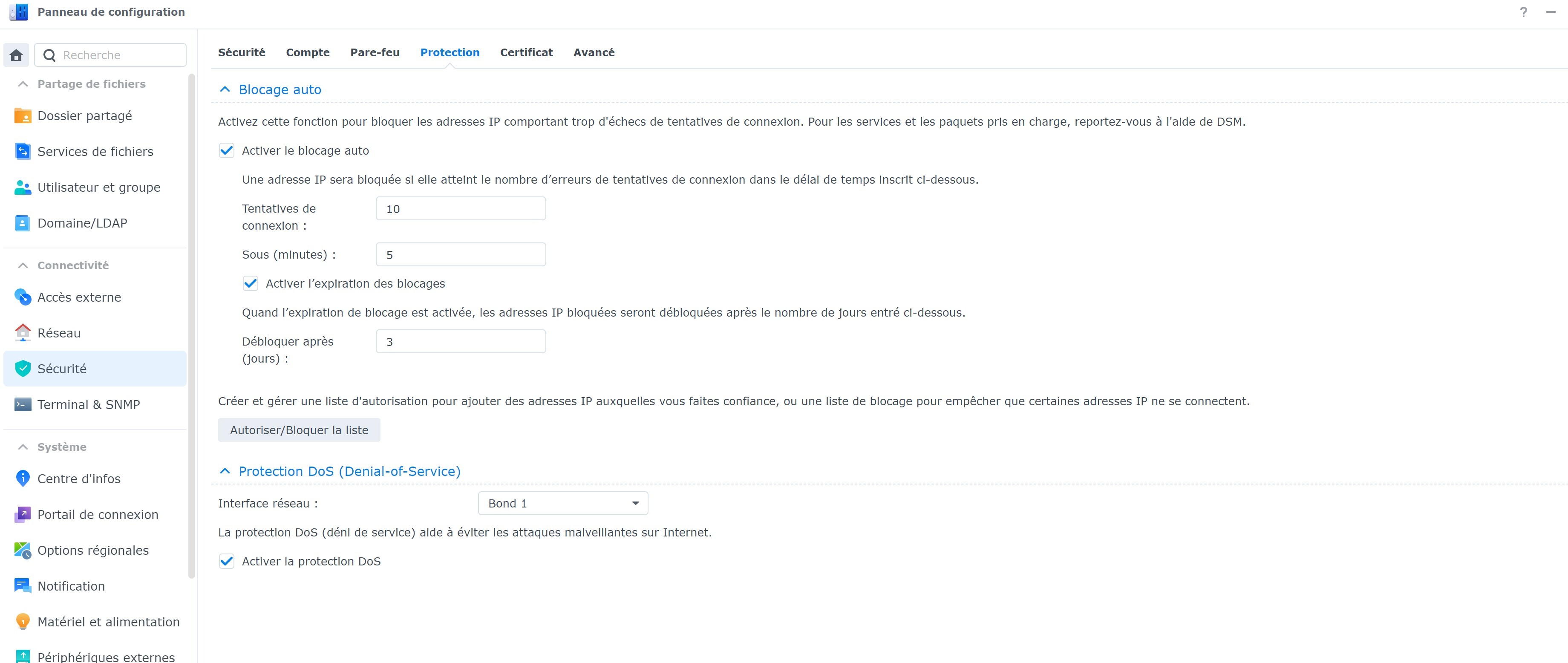

personnellement, j'ai retirer le reverse proxy qui ne semble pas utile avec le nom de domaine personnalisé. J'ai gardé les règles de parefeu tres efficace pour eviter les connexions etragères. (J'ai test avec ProtonVPN d'autre Pays, c'est bien bloqué, seul le VPN via FR passe).

Pour l'accès DSM j'ai du configurer le fichier host du pc pour re route vers l'IP local du NAS.

Mon petit point galère, c'est concernant DS finder et Secure Signin sous android qui ne fonctionnent pas sans l'acces DSM à priori. J'arrive à faire fonctionner uniquement si je me connecte en VPN à ma freebox (un acces VPN direct sur le NAS ne semble pas fonctionner (comme si jetais à l'exterieur).

Arrivez vous à utiliser les approbation de secure signin ou la connexion avec DS finder (sans ouvrir totalement le port ou via reverse proxy ?

Je prends vos conseils

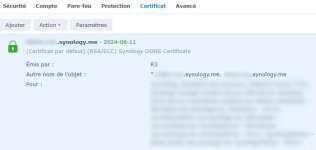

Capture 1.png162.9 KB · Affichages: 20

Capture 1.png162.9 KB · Affichages: 20 Capture 2.png98.7 KB · Affichages: 20

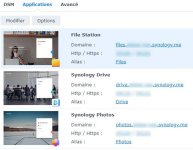

Capture 2.png98.7 KB · Affichages: 20 Capture 3.png273 KB · Affichages: 17

Capture 3.png273 KB · Affichages: 17 Capture 4.png123.6 KB · Affichages: 16

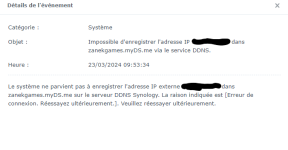

Capture 4.png123.6 KB · Affichages: 16 Capture 5.png58.8 KB · Affichages: 17

Capture 5.png58.8 KB · Affichages: 17 Capture 6.png312.9 KB · Affichages: 18

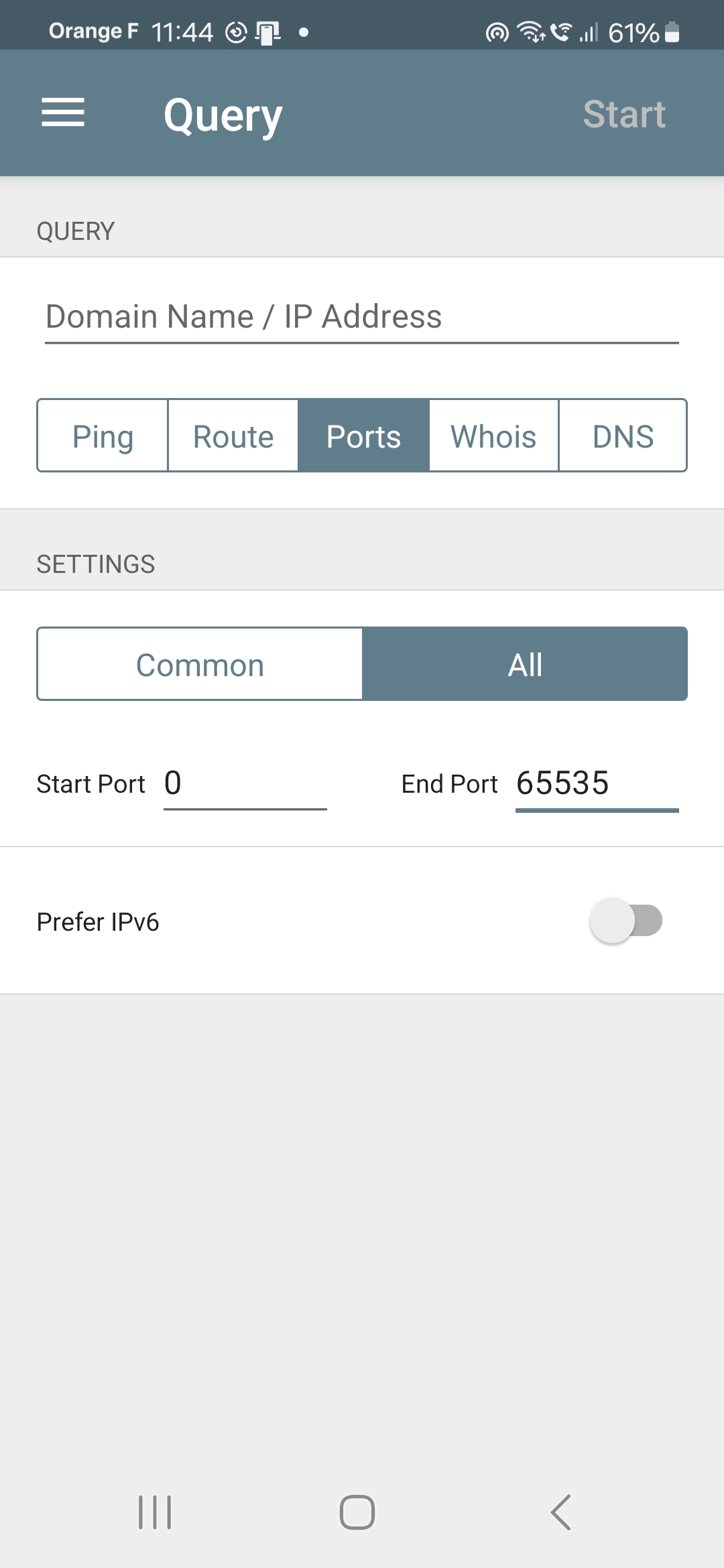

Capture 6.png312.9 KB · Affichages: 18 Capture 8.png316.8 KB · Affichages: 21

Capture 8.png316.8 KB · Affichages: 21 Capture 7.png208 KB · Affichages: 17

Capture 7.png208 KB · Affichages: 17