Salut,

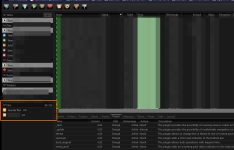

Pour inclure tes dossiers, tu peux le faire directement dans le compose. a voir si tu a pris le compose ici ou celui du tuto openvpn, les deux ne sont pas organisé de la meme façon, il faudra que je rectifie cela.

Dans la partie :

Il te faut rajouter dans les volumes, un chemin vers ton dossiers de média, tu fera de meme pour radarr, sonarr, ...

Si tu as :

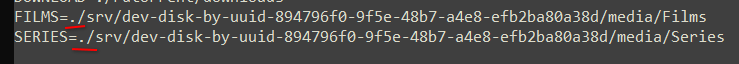

Alors il faut personnaliser les variables FILMS et SERIES dans le .env et re-créer le tout

Mais tu peu aussi les déclarer directement :

Exemple

Pour inclure tes dossiers, tu peux le faire directement dans le compose. a voir si tu a pris le compose ici ou celui du tuto openvpn, les deux ne sont pas organisé de la meme façon, il faudra que je rectifie cela.

Dans la partie :

Code:

rtorrent-rutorrent:

[...]

volumes:Il te faut rajouter dans les volumes, un chemin vers ton dossiers de média, tu fera de meme pour radarr, sonarr, ...

Si tu as :

Code:

- ${FILMS}:/media/film

- ${SERIES}:/media/seriesAlors il faut personnaliser les variables FILMS et SERIES dans le .env et re-créer le tout

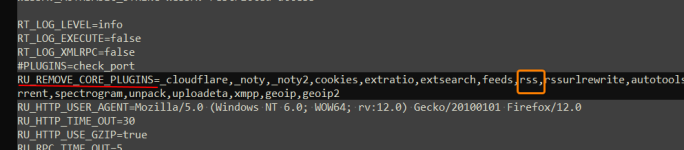

Mais tu peu aussi les déclarer directement :

Exemple

Code:

- /srv/dev-xxx/films:/media/film

- /srv/dev-xxx/series:/media/series