Hello EVOTk,

J'ai suivi ton conseil et suis venu ici. Serveur sur le NAS et Client sur IOS

J'ai donc suivi ton tuto avec un peu de difficulté.

J'ai bien compris que je mets la clé public du serveur dans le client et la clé public client dans le fameux "Pair" que j'ajoute dans le serveur du NAS.

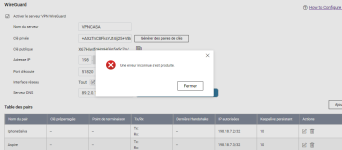

Là je saisis pas Point de terminaisons et IP autorisés ....

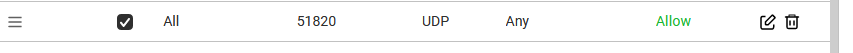

1) Dans le client, on peut ajouter une plage d'IP accessibles de son LAN. J'ai vu qu'on peut aller que jusqu'à 32. Moi j'ai des objets connectés dont l'IP LAN se termine par exemple .36 voir .200

Cela veut dire que je n'y aurais pas accès. J'ai essayé d'augmenter la plage mais çà se remet à 32.

2) C'est quoi la différence entre la clé public et privé ? Dans quel cas on utilise la clé privé ?

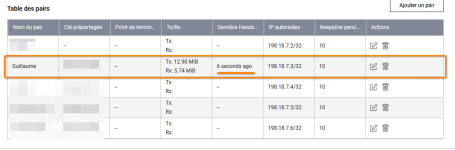

3) Je n'apparait pas dans les journaux de connexion sur QVPN + dans la table des PAIRS. Jai loupé un truc ? Dans le journal du client, j'ai :

[NET] Routine: receive incoming v4 - started

2023-11-01 20:34:13.689

[NET] Routine: receive incoming v6 - started

2023-11-01 20:36:41.833

[APP] Status update notification timeout for tunnel 'CASA Tunnel'. Tunnel status is now 'connected'.

Et effectivement je crois qu’il y a un bug car même si mon iPhone me dit que je suis en VPN, je ne peux même pas naviguer sur internet ….

J'ai suivi ton conseil et suis venu ici. Serveur sur le NAS et Client sur IOS

J'ai donc suivi ton tuto avec un peu de difficulté.

J'ai bien compris que je mets la clé public du serveur dans le client et la clé public client dans le fameux "Pair" que j'ajoute dans le serveur du NAS.

Là je saisis pas Point de terminaisons et IP autorisés ....

1) Dans le client, on peut ajouter une plage d'IP accessibles de son LAN. J'ai vu qu'on peut aller que jusqu'à 32. Moi j'ai des objets connectés dont l'IP LAN se termine par exemple .36 voir .200

Cela veut dire que je n'y aurais pas accès. J'ai essayé d'augmenter la plage mais çà se remet à 32.

2) C'est quoi la différence entre la clé public et privé ? Dans quel cas on utilise la clé privé ?

3) Je n'apparait pas dans les journaux de connexion sur QVPN + dans la table des PAIRS. Jai loupé un truc ? Dans le journal du client, j'ai :

[NET] Routine: receive incoming v4 - started

2023-11-01 20:34:13.689

[NET] Routine: receive incoming v6 - started

2023-11-01 20:36:41.833

[APP] Status update notification timeout for tunnel 'CASA Tunnel'. Tunnel status is now 'connected'.

Et effectivement je crois qu’il y a un bug car même si mon iPhone me dit que je suis en VPN, je ne peux même pas naviguer sur internet ….

Dernière édition: