[Tuto] 1ère configuration de QuFirewall

Pourquoi ce tutoriel ?

Ce tuto va vous permettre ( je l'espère ) d'apprendre a configurer correctement QuFirewall sur votre NAS QNAP.

Disclamer :

Le but de ce tuto sera de rendre cette installation facile et accessible a tous, bien que loin d’être un expert, n’hésiter pas à répondre à ce sujet avec vos interrogations, .. Pour ceux qui sont plus a l'aise avec ce genre d'installation, n'hésiter pas a proposer des améliorations, ou des conseils, ...

Pré-requis :

- Un NAS QNAP compatible QuFirewall

Sommaire :

1/ Installation de QuFirewall

2/ 1er lancement - Configuration

3/ Mise au propre des profils, et explications

a/ Renommage du profil d'accès local

b/ Suppression des autres profils

c/ Détail de fonctionnent d'une règle

4/ Autoriser l'accès à un service depuis l'extérieur de mon réseaua/ Exemple : Autoriser l'accès à l'interface de QTS

b/ Exemple : Autoriser l'accès à mon serveur Plex

Aller go

1/ Installation de QuFirewall

Rendez vous dans l'App Center, et rechercher QuFirewall, en dessous de celui-ci cliquer sur "Installer".

Le téléchargement démarre, puis l'installation ce déroule :

2/ 1er lancement - Configuration

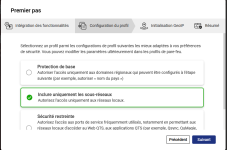

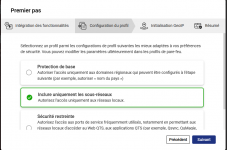

Lors du 1er lancement, cliquer sur Suivant.

Sélectionner "Inclure uniquement les sous-réseaux" pour n'autoriser que votre réseau local a accéder au NAS. Pour l’accès externe, nous verrons par la suite.

Cliquer sur Suivant.

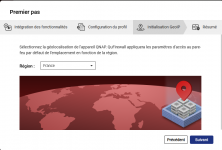

Choisissez le pays ou ce trouve votre NAS, France pour ma part.

Cliquer sur Suivant

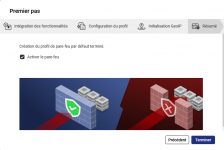

Laisser "Activer le pare-feu" coché et cliquez sur Terminer.

Voila, votre NAS est maintenant protégé des attaques extérieurs ! Seul l’accès local est autorisé.

Note : On parle ici de trafic entrant ! Le trafic sortant lui reste autorisé en tout circonstance, cela signifie que votre NAS peut sans problème accéder a internet pour faire ses mises à jour, ...

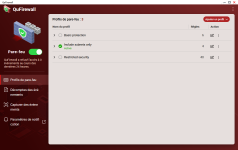

3/ Mise au propre des profils, et explications

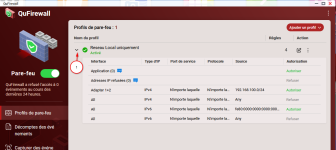

a/ Renommage du profil d'accès local

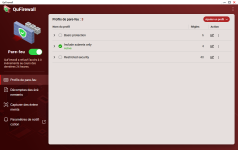

Afin d'y voir plus clair, nous allons renommer le profil que nous avons configuré en 1er pour avoir un nom en français ( c'est plus parlant Pour cela, on clique sur le petit stylo, en bout de la ligne active "Include subnet only" :

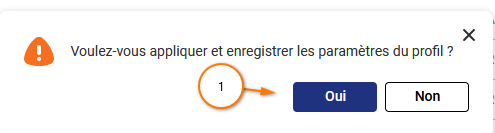

Et on valide :

Petit truc avec QuFirewall, quand on édit le nom d'un profil actif, alors il n'apparait plus "actif", fermer QuFirewall, et re-ouvrez-le pour régler ce probleme d'affichage.

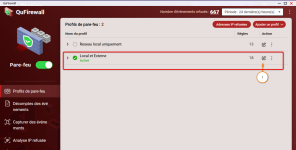

Maintenant, notre règle à un nom en français, et elle est active !

b/ Suppression des autres profils

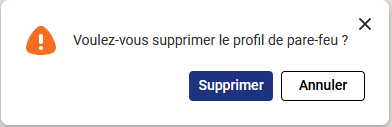

Pour ne pas ce mélanger les pinceaux, nous allons supprimer les deux autres profils par défaut :

On répète cela sur "Basic protection" et "Restricted security" afin de ne garder que notre profil :

Voila qui est plus clair

Petite astuce, on peu cliquer sur la petit flèche à gauche du profil pour voir un aperçu des règles qu'il comprend :

( Les règles présent dans le profil mais non active ne sont pas visible dans cet aperçu qui ne montre que les règles actives du profil )

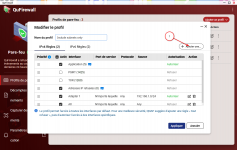

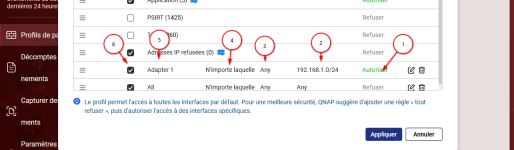

c/ Détail de fonctionnent d'une règle

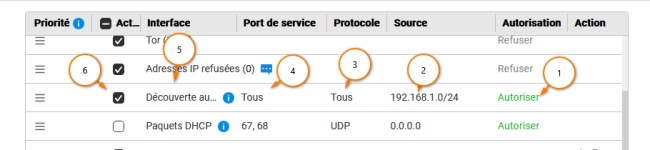

Prenons exemple sur cette règle, présente par défaut dans le profil qui inclut uniquement le réseau local.

Cette règle :

Autorise (1), toutes les machines de mon réseau local (2)*, a joindre le NAS, sur n'importe quel protocole (3), sur n'importe quel port (4), au travers de l'interface physique 1 du NAS (5)** , et cette règle est actuellement active (6)

* mon réseau local possède l'adressage 192.168.1.0/24, peut être écrit aussi 192.168.1.0/255.255.255.0 ( soit les IP de 192.168.1.1 à 192.168.1.255 )

Si votre réseau est sous l'adressage 192.168.0.0/24, ( IP de 192.168.0.1 à 192.168.0.255 ) alors QTS indiquera ici 192.168.0.0/24

** Découverte automatique du LAN détecte et ajoute automatiquement les segments réseau des adaptateurs connectés à la liste des autorisations si votre NAS.

4/ Autoriser l'accès à un service depuis l'extérieur de mon réseau

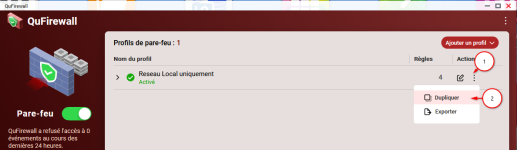

Afin de garder notre précédente protection "propre", nous allons créer un nouveau profil en partant d'une copie de notre profil d'accès local que nous allons modifier pour autoriser l'accès extérieur à nos services :

Pour créer cette copie, on clique en face du profil, sur les trois petits points, puis sur Dupliquer.

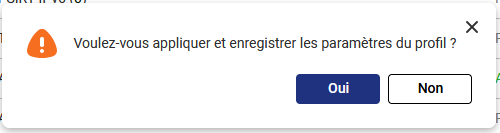

Le profil s'affiche :

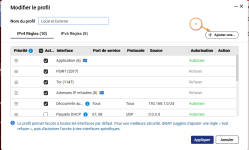

On change le nom, dans mon cas j'indique "Local et Externe".

J'active PSIRT et TOR.

Puis je passe sur l'onglet IPv6 :

J'active également PSIRT et TOR, et j'applique :

Note :

PSIRT est une liste d'IP malveillante maintenu par l'équipe de sécurité de QNAP. Cette liste d'adresses IP sont donc ici bloquées en raison de leur association avec des logiciels malveillants et d'autres activités malveillantes. Plus d'information : What is the PSIRT interface in QuFirewall?

TOR représente le réseau TOR, si vous n'avez pas besoin d'accès via TOR a votre NAS, alors garder cette règle active. Plus d'information sur TOR : Tor (réseau) - Wikipédia

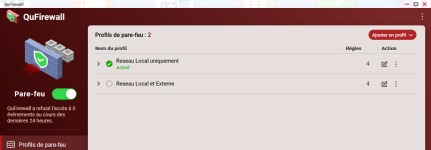

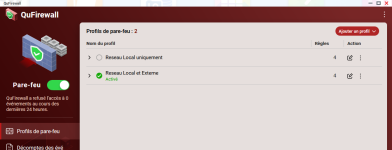

Nous avons maintenant, deux profils :

Et on clique sur le rond devant "Local et Externe" pour l'activer. QuFirewall nous demande de confirmer et apres un petit chargement nous voila pret a ouvrir des services de notre NAS sur Internet :

Maintenant, nous placerons nos règles d'autorisation d'accès externe dans ce profil. Cela permettra en cas de besoin de pouvoir rapidement re-basculer sur le profil "Reseau local uniquement" ( et de pouvoir s'en re-servir comme base en cas d'erreur de configuration ) qui lui ne subira pas de modification.

a/ Exemple : Autoriser l'accès à l'interface de QTS

Ici je souhaite donc ouvrir le port HTTPS de QTS afin de permettre l'acces distant. Dans cette exemple, pour etre "raccord" avec mon tuto sur l'acces distant au NAS, je vais donc éditer mon profil de pare-feu :

Ensuite, je clique "Ajouter une redirection" :

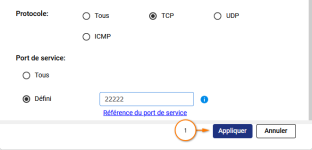

Pour cette exemple, puisque le but est d'exposer QTS sur le port personnalisé 22222 , je règle la règle comme ceci :

Dans "Source" j'indique uniquement "France" car je souhaite que l’accès a l'interface de QTS ne soit possible que depuis une IP Française, dans le cas ou vous ne souhaitez pas de limitation géographique dans Source il faut alors choisir "Toutes".

J'indique qu'il s'agit du protocole TCP, et le port défini 22222. Puis j'applique.

Maintenant, ma règle d'autorisation du port 22222 en TCP uniquement depuis une Ip Française est bien ajouté ( a savoir au automatiquement, la règle va se rajouter pour l'IPv6 également ), je valide avec "Appliquer" :

et voila

b/ Exemple : Autoriser l'accès à mon serveur Plex

Prenons l'exemple de l'autorisation d'accès a Plex via l'extérieur du réseau, Plex souhaite qu'on ouvre le port 32400 en TCP.

En plus de l'ouvrir sur la box/routeur, nous allons devoir l'ouvrir dans le pare-feu du NAS.

Pour cela, on modifie notre règle actuellement active :

On clique sur Ajouter une règle :

et voila votre NAS accepte les connexion venant de l'extérieur sur le port 32400 TCP. Pour l'IPv6 , on suis la même méthode, mais dans l'onglet IPv6

En plus de l'ouvrir sur la box/routeur, nous allons devoir l'ouvrir dans le pare-feu du NAS.

Pour cela, on modifie notre règle actuellement active :

On clique sur Ajouter une règle :

et voila votre NAS accepte les connexion venant de l'extérieur sur le port 32400 TCP. Pour l'IPv6 , on suis la même méthode, mais dans l'onglet IPv6

2025-01-10 - Rédaction de 4/a/ Exemple : Autoriser l'accès à l'interface de QTS

2022-12-01 - Modification des noms des profils ( uniformisation )

2022-11-30 - Modification/Réorganisation du tutoriel, création du point "Mise au propre des profils, et explications"

2022-11-04 - Rajout 3/b/ Exemple Plex

2022-10-11 - Création du tutoriel

2022-12-01 - Modification des noms des profils ( uniformisation )

2022-11-30 - Modification/Réorganisation du tutoriel, création du point "Mise au propre des profils, et explications"

2022-11-04 - Rajout 3/b/ Exemple Plex

2022-10-11 - Création du tutoriel

Pièces jointes

Dernière édition: