Je part du principe que :

- ton serveur web est qthttpd (/etc/config/apache/...)

- Qnginx & Qapache de qoolbox sont désactiver

- l’accès a qts en https:// ne se fait pas sur le port 443 mais 8443 dans mon cas (configurer dans qts)

apache.conf (a mettre en bas du fichier):

Code:

Include /etc/config/apache/extra/apache-ssl.conf

Include /etc/config/apache/extra/httpd-proxy.conf

Include /etc/config/apache/extra/httpd-vhosts-user.conf

Include /etc/config/apache/extra/httpd-ssl-vhosts-user.conf

Include /etc/config/apache/extra/apache-ssl.conf s'ajoute lorsque tu active le ssl dans le QTS

extra/httpd-proxy.conf (fichier a créer juste pour inclure le nécessaire)

Code:

LoadModule proxy_module modules/mod_proxy.so

LoadModule proxy_http_module modules/mod_proxy_http.so

extra/httpd-vhosts-user.conf (a modifier en fonction de tes sous domaines dans leur version

NON SSL port 80)

Code:

NameVirtualHost *:80

<VirtualHost _default_:80>

DocumentRoot "/share/Web"

</VirtualHost>

<VirtualHost *:80>

ServerName pyload.domaine.com

ServerAlias pyload.domaine.com

ProxyRequests Off

ProxyVia Off

<Proxy *>

Order deny,allow

Allow from all

</Proxy>

ProxyPass / http://127.0.0.1:8100/

ProxyPassReverse / http://127.0.0.1:8100/

</VirtualHost>

<VirtualHost *:80>

ServerName emby.domaine.com

ServerAlias emby.domaine.com

ProxyRequests Off

ProxyVia Off

<Proxy *>

Order deny,allow

Allow from all

</Proxy>

ProxyPass / http://127.0.0.1:8096/

ProxyPassReverse / http://127.0.0.1:8096/

</VirtualHost>

extra/httpd-ssl-vhosts-user.conf (a l'origine vide si tu n'a pas créer de vhost via le QTS; a modifier pour tes sous domaine

EN SSL port 443)

Code:

NameVirtualHost *:443

Listen 443

<VirtualHost *:443>

ServerName emby.domaine.com

ServerAlias emby.domaine.com

SSLEngine on

#SSLCipherSuite ALL:!aNULL:!ADH:!eNULL:!SSLv2:!LOW:!EXP:RC4+RSA:+HIGH:+MEDIUM

SSLCertificateFile "/etc/stunnel/stunnel.pem"

SSLProxyEngine On

#SSLProxyCheckPeerCN on

#SSLProxyCheckPeerExpire on

ProxyRequests Off

ProxyPreserveHost On

ProxyPass / https://127.0.0.1:8920/

ProxyPassReverse / https://127.0.0.1:8920/

</VirtualHost>

<VirtualHost *:443>

ServerName home-fbx.domaine.com

ServerAlias home-fbx.domaine.com

SSLEngine on

#SSLCipherSuite ALL:!aNULL:!ADH:!eNULL:!SSLv2:!LOW:!EXP:RC4+RSA:+HIGH:+MEDIUM

SSLCertificateFile "/etc/stunnel/stunnel.pem"

SSLProxyEngine On

#SSLProxyCheckPeerCN on

#SSLProxyCheckPeerExpire on

ProxyRequests Off

ProxyPreserveHost On

ProxyPass / https://127.0.0.1:8443/

ProxyPassReverse / https://127.0.0.1:8443/

</VirtualHost>

Tu peut constater que emby est présent dans les 2 fichiers, ce qui signifie qu'il est accessible en http:// et en https:// la version https appel bien emby et non qts.

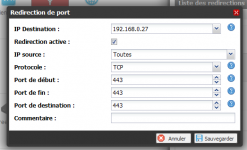

home-fbx est l’accès a qts et 8443 est le port que je lui est configurer dans qts avant de restart Qthttpd.sh

En récapitulatif: Qthttpd écoute bien que 2 port 80 et 443 mais passe la requête en fonction du sous domaine sur différent port l'interface loopback (127.0.0.1)

Autre point: home-fbx est aussi l'adresse pour accéder a filestation & autres

"/etc/stunnel/stunnel.pem" le certificat par défaut que qts met lors de la création d'un vhost en ssl; si tu en a un perso tu met le chemin du tien bien sur.

Attention: si tu te plante au restart de Qthttpd, et qu'il détecte une incohérence ou un fail de la config, il remet simplement les fichier par défaut !! laisse les ouvert dans un éditeur et sauvegarde les a nouveau pour pas avoir a tous retaper. J'utilise Bitvise SFTP pour les ouvrir sur mon pc, je ne les ferme pas temps qu'il ne me dit pas que tous c'est bien passer :

Code:

Shutting down Qthttpd services: OK.

Starting Qthttpd services: OK

Pour finir un petit screen de ce que j'annonce :