[Tuto] Installation de Wireguard Client, Prowlarr, rutorrent, Sonarr, Radarr

EN COURS DE RÉDACTION !

Pourquoi ce tutoriel ?

Celui-ci, je l'espere va vous apprendre a installer Jackett, Prowlarr, rutorrent, Qbittorrent, Sonarr et à faire en sorte que tout ce petit monde communique au travers d'un conteneur Wireguard Client.

Cette stack docker-compose contient les logiciels :

- Wireguard ( en mode client )

- Prowlarr

- rutorrent

- Sonarr

- Radarr

Elle permet d'installer rapidement ces logiciels et de s'assurer que ces derniers ne communiquerons que à travers le Client VPN.

Ce tutoriel n'est pas là pour vous apprendre à télécharger des fichiers illégaux, tous messages à ce sujet seront supprimés.

Disclamer :

Le but de ce tuto sera de rendre cette installation facile et accessible a tous, bien que loin d’être un expert, n’hésiter pas à répondre à ce sujet avec vos interrogations, .. Pour ceux qui sont plus a l'aise avec ce genre d'installation, n'hésiter pas a proposer des améliorations, ou des conseils, ...

Sommaire :

1/ Création des dossiers

2/ Modifications des .env

3/ Configuration du client Wireguard

4/ Transfert des fichiers dans /downloads-vpn

5/ Création des conteneurs

Aller go

1/ Création des dossiers

- Avec cd aller dans le dossier de votre choix, par exemple "docker".

Exemple : Si votre dossier "docker" ce trouve dans /volume1, alors la commande sera :

Code:

cd /volume1/docker- Maintenant que nous sommes dans le bon dossier, nous allons exécuter la commande suivante pour créer d'un coup, toute l'architecture nécessaire :

Code:

mkdir -p downloads-vpn/wireguard/{config,scripts} downloads-vpn/rutorrent/{data,passwd,downloads} downloads-vpn/prowlarr/config downloads-vpn/sonarr/config downloads-vpn/radarr/config2/ Modifications des .env

- Récupérer les fichiers .env, docker-compose.yml et rtorrent-rutorrent.env sur votre machine ( les fichiers sont disponible en fichiers joints a la fin de ce post )

> Vous pouvez faire un clic droit - Enregistrer sous ... sur les liens ci-dessus pour télécharger les fichiers.

- Par défaut, il n'y a rien a modifier dans rtorrent-rutorrent.env.

- Dans le fichier .env vous allez devoir modifier plusieurs chose :

PUID et PGID devront correspondre aux ID de votre utilisateurs, plus d'info ici : Connaitre le PUID / PGID d'un utilisateur

3/ Configuration du client Wireguard

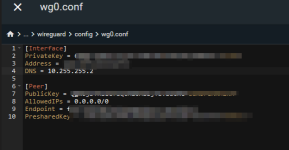

Pour établir la connexion au VPN, votre fournisseur VPN a du vous fournir un fichier .conf contenant votre configuration. Ce fichier doit être renommer avec le nom "wg0.conf".

Il ressemble probablement a cela :

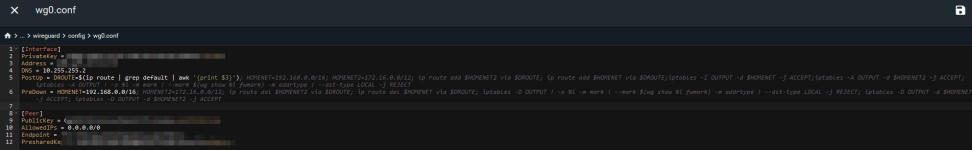

Nous allons juste avant [Peer] rajouter deux lignes, qui sont là pour permettre l'acces local au interface des conteneurs :

Code:

PostUp = DROUTE=$(ip route | grep default | awk '{print $3}'); HOMENET=192.168.0.0/16; HOMENET2=172.16.0.0/12; ip route add $HOMENET2 via $DROUTE; ip route add $HOMENET via $DROUTE;iptables -I OUTPUT -d $HOMENET -j ACCEPT;iptables -A OUTPUT -d $HOMENET2 -j ACCEPT; iptables -A OUTPUT ! -o %i -m mark ! --mark $(wg show %i fwmark) -m addrtype ! --dst-type LOCAL -j REJECT

PreDown = HOMENET=192.168.0.0/16; HOMENET2=172.16.0.0/12; ip route del $HOMENET2 via $DROUTE; ip route del $HOMENET via $DROUTE; iptables -D OUTPUT ! -o %i -m mark ! --mark $(wg show %i fwmark) -m addrtype ! --dst-type LOCAL -j REJECT; iptables -D OUTPUT -d $HOMENET -j ACCEPT; iptables -D OUTPUT -d $HOMENET2 -j ACCEPTOn retrouve dans ces lignes HOMENET=192.168.0.0/16 qui représente votre réseau local, et HOMENET2=172.16.0.0/12, le réseau Docker. C'est bien sur a adapté si votre réseau n'est pas "standard".

Votre fichier va donc ressembler a ceci :

4/ Transfert des fichiers dans /downloads-vpn

Il faut transfert les fichiers ( .env, docker-compose.yml, rtorrent-rutorrent.env ) dans le dossier /downloads-vpn précédemment créé ! Par exemple, avec FileZilla. Attention au nommage de .env

Le fichier wg0.conf, lui, est a placer dans /downloads-vpn/wireguard/config

5/ Création des conteneurs[/SIZE]

Pour créer les conteneurs de la stack, toujours en SSH dans le dossier donwload-vpn, on execute la commande suivante :

Code:

docker compose up -d( Attention si vous êtes sous dockercompose v1, la commande est

[I]docker-compose up -d[/I][/SIZE]Oups, c'est l'heure de faire a manger ! La suite plus tard ....

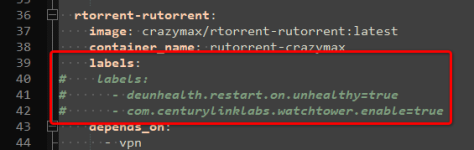

2022-12-27 - Correction d'une erreur dans le compose ( 2x labels )

2022-12-21 - Création

2022-12-21 - Création

Pièces jointes

Dernière édition: