Synology [Tuto] Régler son pare-feu pour un usage local

- Auteur du sujet EVO

- Date de début

Vous utilisez un navigateur obsolète. Il se peut qu'il n'affiche pas correctement ce site ou d'autres.

Vous devez le mettre à niveau ou utiliser un navigateur alternatif.

Vous devez le mettre à niveau ou utiliser un navigateur alternatif.

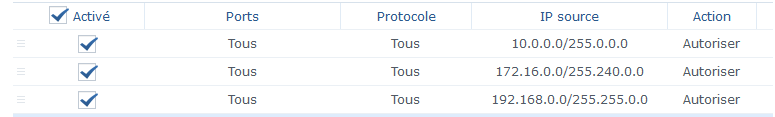

Ne pas bloquer les connexions quand tu est en acces distant depuis un VPN.A quoi sers le pool d'adresse en 10.0.0.0/255.0.0.0

Bonjour!Ne pas bloquer les connexions quand tu est en acces distant depuis un VPN.

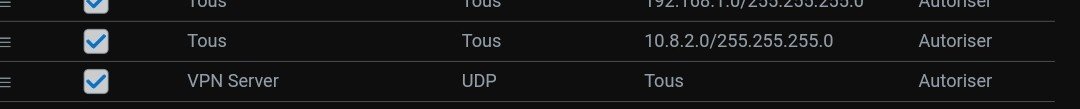

Je me demandais d'ailleurs s'il ne fallait pas ajouter une règle pour ouvrir le serveur VPN comme sur l'image (dernière règle) et si non, pourquoi? Des infos de connexion se trouvent dans le fichier .ovpn obtenu lors de la configuration?

Je ne l'ai vue nulle part sur le tuto et pourtant je suppose que ça marche pour vous!

Si ça change quelque chose j'utilise OpenVPN

Bonjour,Bonjour!

Je me demandais d'ailleurs s'il ne fallait pas ajouter une règle pour ouvrir le serveur VPN comme sur l'image (dernière règle) et si non, pourquoi? Des infos de connexion se trouvent dans le fichier .ovpn obtenu lors de la configuration?

Voir la pièce jointe 8967

Je ne l'ai vue nulle part sur le tuto et pourtant je suppose que ça marche pour vous!

Si ça change quelque chose j'utilise OpenVPN

Si tu regarde bien le tuto la première règle qui autorise la plage ip 10.0.0.0/255.0.0.0 sert justement a autoriser les ip du VPN.

Du coup vu que les ip du VPN sont autoriser, pas besoin d'autorisation supplémentaire.

C'est donc que quelque chose m'échappe sur le fonctionnement d'un VPN, je vais aller me renseigner un peu là dessusBonjour,

Si tu regarde bien le tuto la première règle qui autorise la plage ip 10.0.0.0/255.0.0.0 sert justement a autoriser les ip du VPN.

Du coup vu que les ip du VPN sont autoriser, pas besoin d'autorisation supplémentaire.

Pour explication, dans ma tête il faudrait que le périphérique puisse d'abord accéder au serveur vpn pour que ce dernier délivre l'accès/l'autorisation/fasse relai

J'irai creuser le sujet après le boulot

Merci a toi!

Hello, il y a mélange je pense

Ici il est question du paramétrage du pare-feu pour un usage local exclusivement !

Bien sur, si le NAS héberge un serveur VPN il faut que ce port soit autorisé dans la box/routeur, et dans le pare-feu du NAS.

Ici il est question du paramétrage du pare-feu pour un usage local exclusivement !

Bien sur, si le NAS héberge un serveur VPN il faut que ce port soit autorisé dans la box/routeur, et dans le pare-feu du NAS.

sypqys

Maître Jedi

sypqys

Maître Jedi

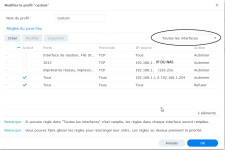

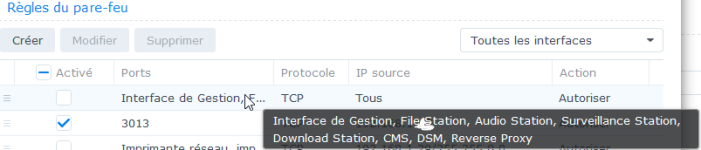

je selectionne les appli spécifique ?je ne pense pas que vous utilisez toutes les interfaces réseaux, mais utiliser le parefeu par interface est pour une utilisation spécifique, comme le vlan

j'ai du mal à comprendre...

merci

Je pense que c'est mieux de supprimer les règles par interface et de juste paramétrer tous les interface.

Ta première règles donne accès a file station, dsm .... a tous les ip.

Je restreindrais plus si j'étais toi.

Ta première règles donne accès a file station, dsm .... a tous les ip.

Je restreindrais plus si j'étais toi.

sypqys

Maître Jedi

je ne sais pas faire car je ne comprends pas bien ...Je pense que c'est mieux de supprimer les règles par interface et de juste paramétrer tous les interface.

Ta première règles donne accès a file station, dsm .... a tous les ip.

Je restreindrais plus si j'étais toi.

elle n'est pas cochée la premirère donc inactive non ?

je peux supprimer les règles non cochées ?

où alors préciser l'IP Mais laquelle celle du DSM du NAS ? Ou la plage du début à la box ? Je suppose l'iP du NAS ... en local non ? ) la première ligne ...

Merci !

Dernière édition:

sypqys

Maître Jedi

j'ai coché la 3013 TCP accès pour le NAS, car c'était dans un tutoriel pour Vaultwarden.

It-Connect (sauf erreur)

www.it-connect.fr

www.it-connect.fr

It-Connect (sauf erreur)

Auto-hébergement : installer Vaultwarden sur un NAS Synology

Comment installer Vaultwarden, une version non officielle de Bitwarden, sur son NAS Synology en quelques minutes ? La réponse dans ce tutoriel !