Bonjour à tous,

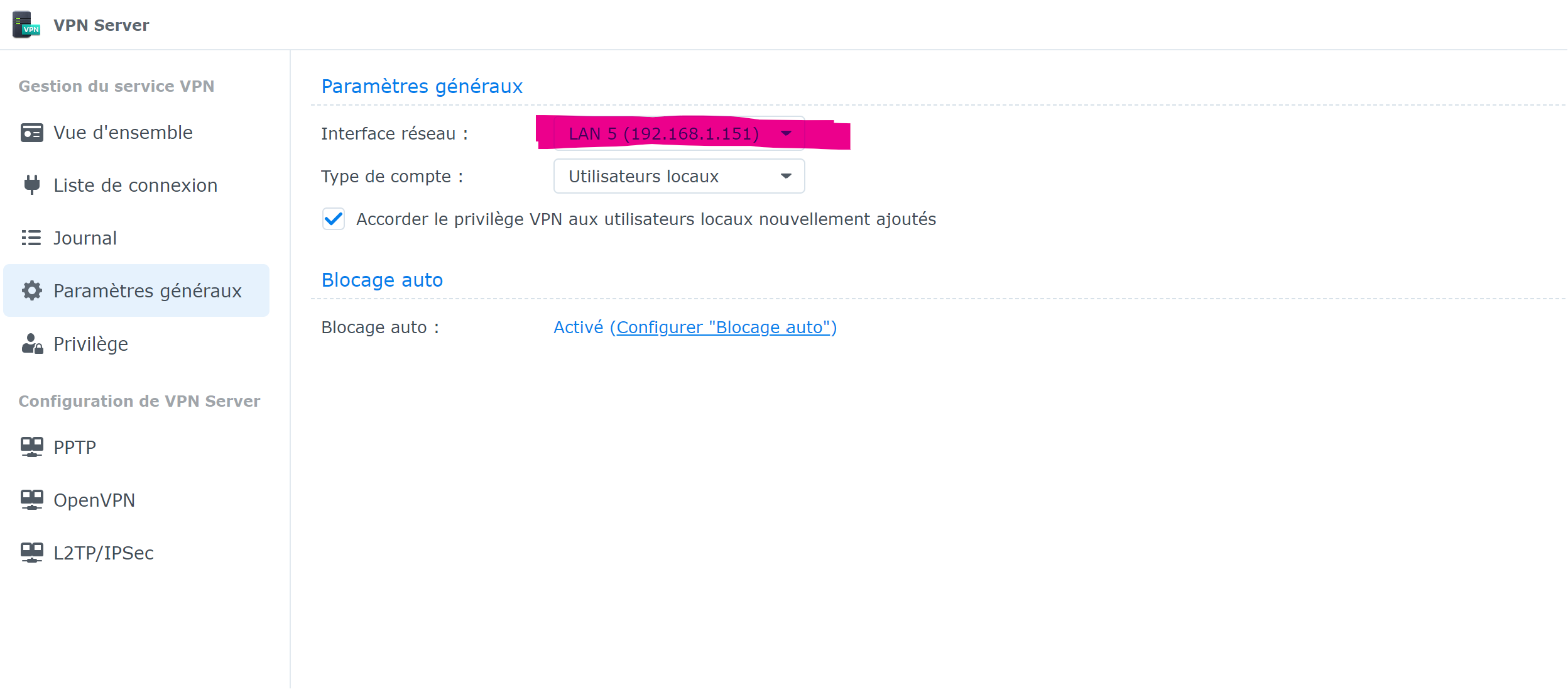

J'ai installé VPN Server sur mon NAS Synology DS-718+ en configuration OpenVPN.

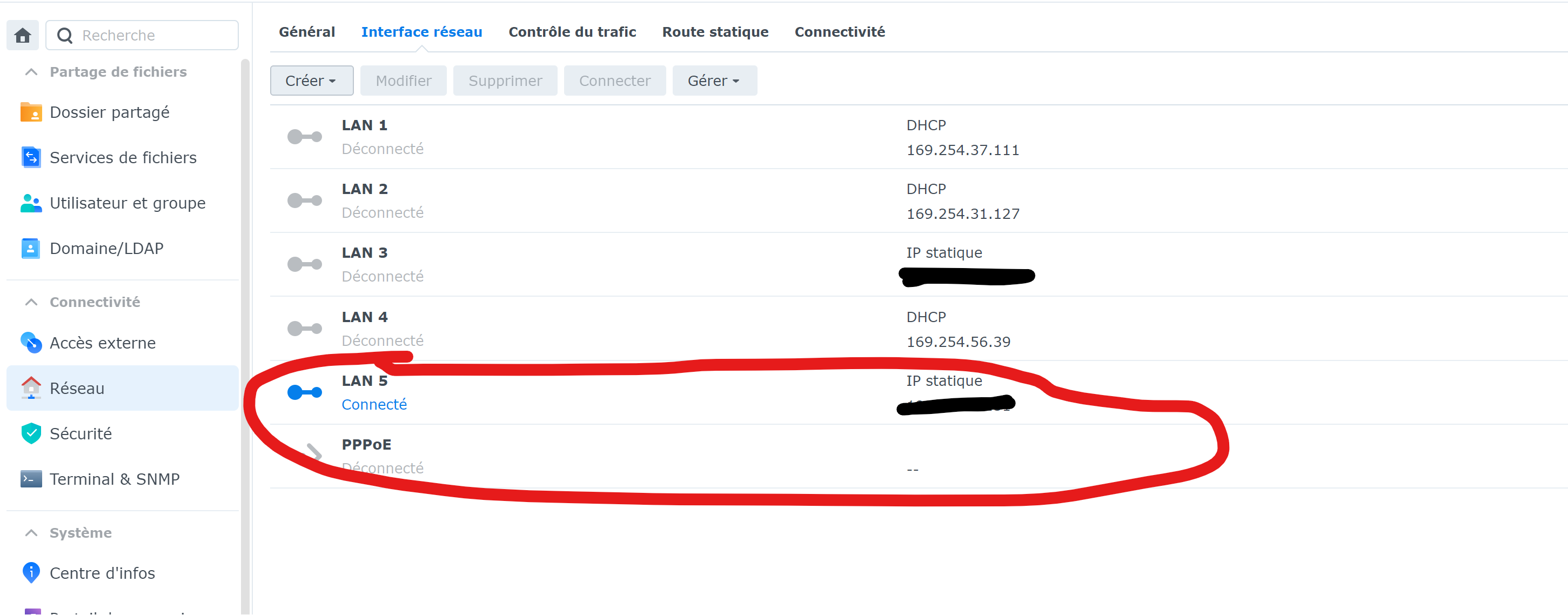

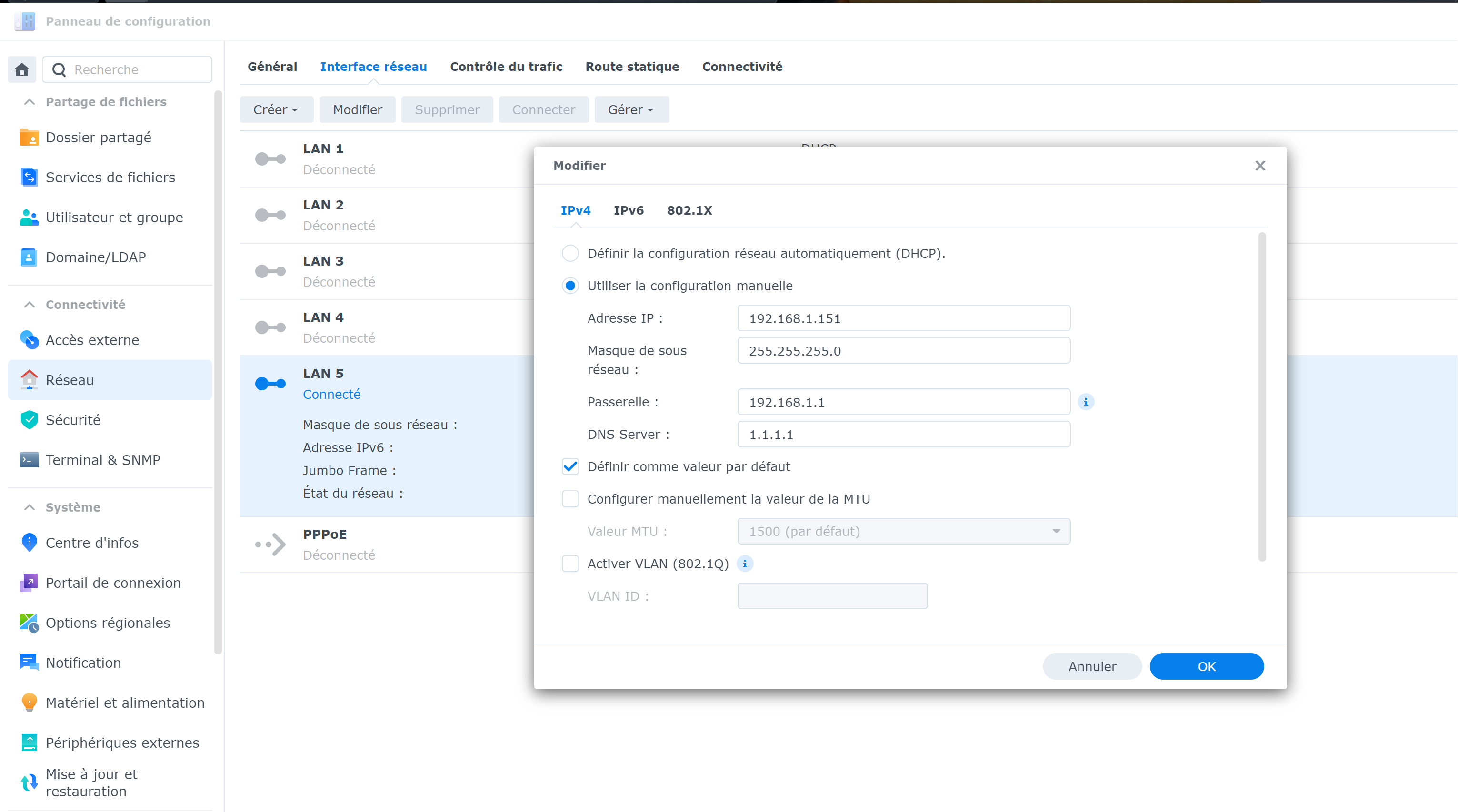

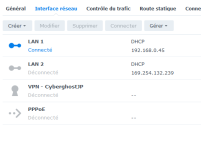

Mon DS-718 est derrière une FreeBox en mode routeur avec une adresse publique fixe xxx.freeboxos.fr et DNS 192.168.0.254.

Coté client j'utilise OpenVPN Connect en mode Full Tunelling sur mes 3 PCs sont sous Windows 10Pro.

Pour me connecter je mets mon smartphone en Point d'accès. J'ai donc donc 2 connexions actives: WiFi et Tap-VPN avec pour DNS préféré 192.168.0.254.

Dans VPNconfig.ovpn seule dhcp-option DNS 192.168.0.254 est activée.

J'accède a tout sur mon réseau NAS, Pc mais je n'ai aucun accès au WEB quelque soit le navigateur utilisé: Firefox, Opera, Brave , Chrome. Dans l'explorateur la découverte du réseau ne fonctionne pas.

Ipconfig me donne l'adresse IPv4 de mon VPN mais je n'ai pas de passerelle par défaut. J'ai essayé de la forcer avec netsh sans succès.

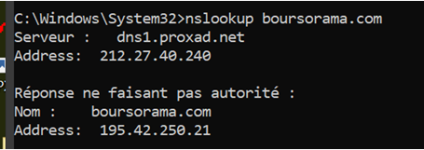

Je comprends après avoir parcouru de nombreuses pages sur ce sujet qu'il s'agit d'un pb de DNS mais je n'y arrive pas !

Quelqu'un aurait-il une idée ?

J'ai installé VPN Server sur mon NAS Synology DS-718+ en configuration OpenVPN.

Mon DS-718 est derrière une FreeBox en mode routeur avec une adresse publique fixe xxx.freeboxos.fr et DNS 192.168.0.254.

Coté client j'utilise OpenVPN Connect en mode Full Tunelling sur mes 3 PCs sont sous Windows 10Pro.

Pour me connecter je mets mon smartphone en Point d'accès. J'ai donc donc 2 connexions actives: WiFi et Tap-VPN avec pour DNS préféré 192.168.0.254.

Dans VPNconfig.ovpn seule dhcp-option DNS 192.168.0.254 est activée.

J'accède a tout sur mon réseau NAS, Pc mais je n'ai aucun accès au WEB quelque soit le navigateur utilisé: Firefox, Opera, Brave , Chrome. Dans l'explorateur la découverte du réseau ne fonctionne pas.

Ipconfig me donne l'adresse IPv4 de mon VPN mais je n'ai pas de passerelle par défaut. J'ai essayé de la forcer avec netsh sans succès.

Je comprends après avoir parcouru de nombreuses pages sur ce sujet qu'il s'agit d'un pb de DNS mais je n'y arrive pas !

Quelqu'un aurait-il une idée ?