[mini-Tuto] Création d'un nom de domaine Synology (gratuit) + Utilisation du reverse proxy pour les applications + Configuration du pare-feu du NAS

L'objectif de ce mini-tuto est de :- Créer un nom de domaine Synology (gratuit avec un NAS de la marque) avec certificat LE mis par défaut ;

- Créer des entrées de Reverse Proxy pour accéder aux applications via le port unique 443 depuis l'extérieur ;

- Sécuriser un peu le NAS à l'aide du pare-feu, en créant un jeu de règle adaptées

- Router le port 443 sur la box ou le routeur pour diriger tout le traffic entrant sur le port 443 de la box/routeur vers le port 443 du NAS (à ne fait que quand le pare-feu est configuré !)

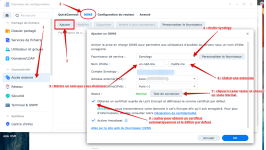

1. Création d'un nom de domaine Synology

Et ensuite, il faudra le définir pour les services comme DSM (même s'il n'est pas trop conseillé de mettre accessible depuis internet...).

Je conseille d'une part de changer les ports par défaut des applications ET DSM, puis de passer par le reverse proxy.

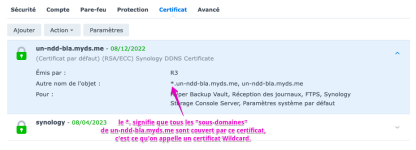

Le certificat ainsi créé est un certificat wildcard, c'est à dire qu'il est valable pour n'importe quel "sous-domaine", exemple : blabla1.un-ndd.myds.me, ou encore blabla2.un-ndd.myds.me, etc...

En gros, il est valable pour *.un-ndd.myds.me

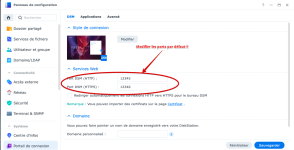

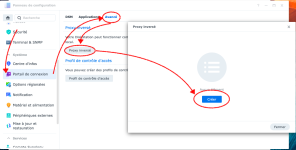

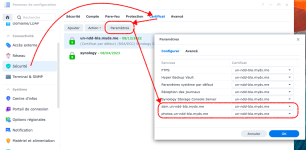

2. Paramétrage du Reverse Proxy

Il faut déjà modifier les ports par défaut de DSM :

Ensuite, faire de même pour chacune des applications dont on veut rendre l'accès possible depuis internet :

(sur mon NAS de backup, je n'ai pas d'applications Synology installées, mais elles se trouveront dans cette liste)

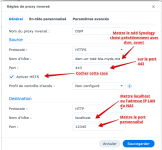

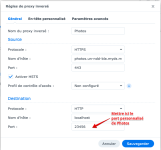

Ensuite, on va configurer deux entrées de reverse proxy : une pour DSM et une autre pour Synology Photos :

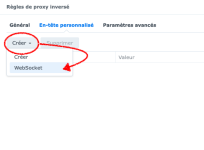

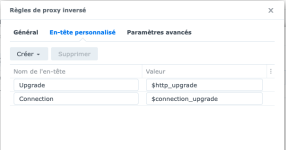

Sur chaque entrée, il est intéressant de faire ce qui suit :

Vérifier ensuite que le certificat automatiquement créé avec le nom de domaine est bien affecté aux deux entrées :

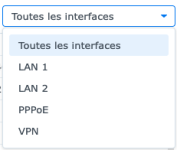

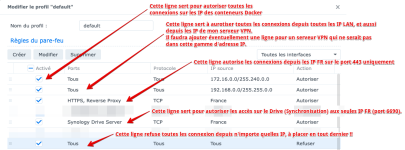

3. Paramétrage du pare-feu du NAS

Il faut maintenant bien configurer le parefeu, sinon c'est très risqué...Je n'expliquerai pas tout en détail ici car pas le temps, mais en gros, les règles sont lues depuis le haut vers le bas, et pour une connexion entrantes le pare-feu s'arrête à la première règle qui est satisfaite.

Ainsi il faut mettre les règles dans un certains ordre

Je n'utilise pas les règles dans les interfaces dédiées, je reste sur le "Toutes les interfaces" :

Les règles que je propose ici devront être adaptées à tout un chacun en fonction ce que vous voudrez autoriser.

Je met un exemple de règles qui ne passe pas par le port 443 car il se peut qu'une application ne puisse pas avoir son port changé, c'est le cas avec Drive pour la synchronisation.

Personnellement je restreint l'accès aux seules IP FR (en plus des IP LAN et Docker).

Voilà un exemple de règles :

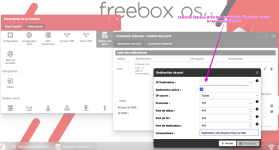

4. Paramétrage des redirections dans la box ou du routeur

Bon là ça va grandement dépendre de la box ou du routeur...Mais en gros, il faut rediriger le port 443 de l'extérieur (toutes IP) vers l'adresse IP du NAS sur le port 443 également.

Exemple avec la Freebox :

PS : si vous avez d'autres box, je suis preneur de capture d'écran de cette redirection afin d'agrémenter le tuto à venir

Voilà voilà

À ce stade, l'accès à DSM devrait fonctionner depuis l'extérieur via le nom de domaine choisi : https://dsm.un-ndd-bla.myds.me.

Même chose pour Photos avec : https://photos.un-ndd-bla.myds.me

J'espère que ce mini tuto sera clair et que tout le monde arrivera à créer ses propres règles (de pare-feu, de reverse-proxy)...

Dernière édition: