QNAP Problème blocage des connections malveillantes

- Auteur du sujet alboon2000

- Date de début

Vous utilisez un navigateur obsolète. Il se peut qu'il n'affiche pas correctement ce site ou d'autres.

Vous devez le mettre à niveau ou utiliser un navigateur alternatif.

Vous devez le mettre à niveau ou utiliser un navigateur alternatif.

on tente juste de se connecter avec un compte admin (cela aurait pu être toto, root, ou titi) et il y a plus de 10 min entre chaque connexion

Oui mais j'ai mis "bloquer au bout d'une seule tentative"... Et vu qu'on ne peut pas mettre plus de 60mn, qu'est-ce que je peux faire ...

Non désolé, si je dois blacklister manuellement chaque IP, j'ai pas fini... Je voudrais que l'option que j'ai cochée, à savoir "bloquer indéfiniment une IP après UNE tentative échouée", fonctionne. S'agit-il d'un bug ?

Quant à changer le port HTTPS, il me semble que c'est déjà fait d'une part (sauf erreur de ma part, car je n'y connais pas grand chose), et d'autre part je suppose qu'on n'est pas sensé le faire pour que la protection d'accès des IP soit opérationnelle, si ?

Quant à changer le port HTTPS, il me semble que c'est déjà fait d'une part (sauf erreur de ma part, car je n'y connais pas grand chose), et d'autre part je suppose qu'on n'est pas sensé le faire pour que la protection d'accès des IP soit opérationnelle, si ?

Pièces jointes

Pour le port https c'est le port de QTS qu'il faut modifier : Panneau de configuration / Paramètres généraux / Administration du système .

Si tu change le port de QTS par défaut (443 ) cela impacte toutes les applis liés : Qfile ; Qphoto ; Qmusic ....... Il faudra indiquer le port dans l'URL pour ce connecter : xxxx.myqnapcloud: port

La protection d'accés des IP est complètement indépendante du port , perso je ne pense pas que le bloquage des IP sur : toujours soient nécessaires ,il suffit de mettre sur : 1 jour

Si tu change le port de QTS par défaut (443 ) cela impacte toutes les applis liés : Qfile ; Qphoto ; Qmusic ....... Il faudra indiquer le port dans l'URL pour ce connecter : xxxx.myqnapcloud: port

La protection d'accés des IP est complètement indépendante du port , perso je ne pense pas que le bloquage des IP sur : toujours soient nécessaires ,il suffit de mettre sur : 1 jour

Bonjour,

Je rebondis sur ce sujet.

J'ai sécurisé mon NAS suite à attaque Deadbolt il y a 10 jours.

CONFIGURATION ROUTEUR :

- NAT port 8080 sur @IP QNAP

- NAT port 443 sur @IP QNAP

CONFIGURATION QNAP

- Port 443 pour accès sécurisé

- Port 8080 pour accès non sécurisé

- Port 1194 UDP pour QVPN OpenVPN

- désactivé myQNAPCloud

Configuration PLEX SERVEUR : port par défaut, non ouvert sur le routeur --> Accès distant fonctionnel ... pourquoi ?

Je parviens bien à :

- me connecter à QTS depuis mon ordinateur en WiFi sur le même sous réseau que le QNAP sur 192.168.X.Y

- me connecter par le biais d'une connection VPN sur mon QNAP

Je ne parviens pas :

- à mon connecter à QTS sur 192.168.X.Y en étant connecté par le VPN

Ce qui est étrange, c'est que sous qFile, il se connecte automatiquement par le biais de mon adresse externe publique de ma livebox de type 81.250.XX.YY...

Mes questions :

Comment s'assurer que le NAS n'est pas connecté à l'extérieur ? Mais uniquement sur le réseau interne ? (à part port 8080, 443, UDP 1194) ?

Comment cela se fait que qFile passe par mon adresse IP publique 81.250.XX.YY... ?

Pourtant, j'ai bien désactivé myQnapCloud ...

Par avance, merci.

Cordialement

Je rebondis sur ce sujet.

J'ai sécurisé mon NAS suite à attaque Deadbolt il y a 10 jours.

CONFIGURATION ROUTEUR :

- NAT port 8080 sur @IP QNAP

- NAT port 443 sur @IP QNAP

CONFIGURATION QNAP

- Port 443 pour accès sécurisé

- Port 8080 pour accès non sécurisé

- Port 1194 UDP pour QVPN OpenVPN

- désactivé myQNAPCloud

Configuration PLEX SERVEUR : port par défaut, non ouvert sur le routeur --> Accès distant fonctionnel ... pourquoi ?

Je parviens bien à :

- me connecter à QTS depuis mon ordinateur en WiFi sur le même sous réseau que le QNAP sur 192.168.X.Y

- me connecter par le biais d'une connection VPN sur mon QNAP

Je ne parviens pas :

- à mon connecter à QTS sur 192.168.X.Y en étant connecté par le VPN

Ce qui est étrange, c'est que sous qFile, il se connecte automatiquement par le biais de mon adresse externe publique de ma livebox de type 81.250.XX.YY...

Mes questions :

Comment s'assurer que le NAS n'est pas connecté à l'extérieur ? Mais uniquement sur le réseau interne ? (à part port 8080, 443, UDP 1194) ?

Comment cela se fait que qFile passe par mon adresse IP publique 81.250.XX.YY... ?

Pourtant, j'ai bien désactivé myQnapCloud ...

Par avance, merci.

Cordialement

J'avais déjà modifié le port en 444.

Néanmoins : je persiste à dire qu'il y a un bug a priori, car les IP ne doivent en aucun cas pouvoir tenter de se connecter chez moi PLUSIEURS FOIS avec les réglages que j'ai.

De plus, je n'en ai pas beaucoup entendu parler, mais QuFirewall v1.6, qui faisait rebooter le NAS sans arrêt, m'a obligé à tout réinitialiser plusieurs fois (jusqu'à ce que qq1 me parle de cette version bugguée, un peu par hasard, dans ce forum). C'est quand même pas très sérieux de la part de QNAP. Bref, il me semble que ce souci de blocage des IP malveillantes mériterait d'être remonté à leurs équipes. Merci !

EDIT : et ça continue... (cf 2e photo)

Néanmoins : je persiste à dire qu'il y a un bug a priori, car les IP ne doivent en aucun cas pouvoir tenter de se connecter chez moi PLUSIEURS FOIS avec les réglages que j'ai.

De plus, je n'en ai pas beaucoup entendu parler, mais QuFirewall v1.6, qui faisait rebooter le NAS sans arrêt, m'a obligé à tout réinitialiser plusieurs fois (jusqu'à ce que qq1 me parle de cette version bugguée, un peu par hasard, dans ce forum). C'est quand même pas très sérieux de la part de QNAP. Bref, il me semble que ce souci de blocage des IP malveillantes mériterait d'être remonté à leurs équipes. Merci !

EDIT : et ça continue... (cf 2e photo)

Pièces jointes

Tu as accès à Plex car ton serveur PLEX sur ton NAS se connecte aux serveurs de PLEX. Si tu passes par app.plex.tv avec ton compte c'est normal que ce soit accessible, c'est fait pour justement que le grand publique puisse y accéder sans toucher aux ports des routeurs. D'un point de vu sécurité, à mon avis c'est fiable, ce sont les serveurs de Plex qui sont exposés, pas le tien.Bonjour,

Je rebondis sur ce sujet.

J'ai sécurisé mon NAS suite à attaque Deadbolt il y a 10 jours.

CONFIGURATION ROUTEUR :

- NAT port 8080 sur @IP QNAP

- NAT port 443 sur @IP QNAP

CONFIGURATION QNAP

- Port 443 pour accès sécurisé

- Port 8080 pour accès non sécurisé

- Port 1194 UDP pour QVPN OpenVPN

- désactivé myQNAPCloud

Configuration PLEX SERVEUR : port par défaut, non ouvert sur le routeur --> Accès distant fonctionnel ... pourquoi ?

Je parviens bien à :

- me connecter à QTS depuis mon ordinateur en WiFi sur le même sous réseau que le QNAP sur 192.168.X.Y

- me connecter par le biais d'une connection VPN sur mon QNAP

Je ne parviens pas :

- à mon connecter à QTS sur 192.168.X.Y en étant connecté par le VPN

Ce qui est étrange, c'est que sous qFile, il se connecte automatiquement par le biais de mon adresse externe publique de ma livebox de type 81.250.XX.YY...

Mes questions :

Comment s'assurer que le NAS n'est pas connecté à l'extérieur ? Mais uniquement sur le réseau interne ? (à part port 8080, 443, UDP 1194) ?

Comment cela se fait que qFile passe par mon adresse IP publique 81.250.XX.YY... ?

Pourtant, j'ai bien désactivé myQnapCloud ...

Par avance, merci.

Cordialement

MyQnapCloud sert d'URL pour se connecté à ton adresse IP Publique, donc si MyQNAPcloud est désactivé, ton adresse IP Publique est toujours active, c'est donc normal que tu puisses t'y connecter directement. QFile passe par le meme port que QTS à savoir 8080 ou 443

Ton NAS est actuellement exposé sur internet via les ports 8080 et 443 (et 1194) qui seront les premiers scannés par Deadbolt et compagnie

Merci pour ta réponse Pierre,Tu as accès à Plex car ton serveur PLEX sur ton NAS se connecte aux serveurs de PLEX. Si tu passes par app.plex.tv avec ton compte c'est normal que ce soit accessible, c'est fait pour justement que le grand publique puisse y accéder sans toucher aux ports des routeurs. D'un point de vu sécurité, à mon avis c'est fiable, ce sont les serveurs de Plex qui sont exposés, pas le tien.

MyQnapCloud sert d'URL pour se connecté à ton adresse IP Publique, donc si MyQNAPcloud est désactivé, ton adresse IP Publique est toujours active, c'est donc normal que tu puisses t'y connecter directement. QFile passe par le meme port que QTS à savoir 8080 ou 443

Ton NAS est actuellement exposé sur internet via les ports 8080 et 443 (et 1194) qui seront les premiers scannés par Deadbolt et compagnie

C'est clair pour PLEX.

En revanche, pour les ports 8080, 443 et 1194, comment les rendre moins visibles si ils representent la surface d'attaque ?

Reverse proxy ?

Changer les numéros de ports par des numéros moins connus ?

Merci

Cordialement,

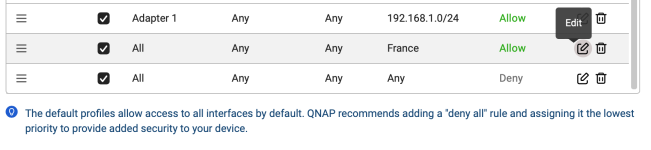

@alboon2000 : Etrange car à voir les photos l'IP devrais bien être bloquée :

Maintenant une petite recherche sur cette IP :

Donc cela viens de France avec pour opérateur Free cela donne l'impression que c'est ta propre IP publique ?

Maintenant une petite recherche sur cette IP :

Donc cela viens de France avec pour opérateur Free cela donne l'impression que c'est ta propre IP publique ?

Dernière édition:

Oui, j'ai bloqué tout ce qui ne venait pas de France avec QuFirewall... Ca ne m'avance pas bcp...

Il y a pas mal de sujets sur le forum, il n'y a pas de solution miracle à part déconnecter le câble ethernet ce qui n'est pas très intéressant. Il y a par exemple ce sujet :Merci pour ta réponse Pierre,

C'est clair pour PLEX.

En revanche, pour les ports 8080, 443 et 1194, comment les rendre moins visibles si ils representent la surface d'attaque ?

Reverse proxy ?

Changer les numéros de ports par des numéros moins connus ?

Merci

Cordialement,

Qnap - Tentative d'intrusion sur le Nas, VPN seule solution ?

Bonjour à tous, Avec mes derniers threads ouverts sur le forum ( pour permettre à Qfile de fonctionner sur mon smartphone ), je lis un peu partout que le VPN, est THE solution pour sécuriser son nas. Afin que Qfile fonctionne sur le smartphone, j'ai dû rediriger le port https ( j'ai changé le...

Le reverse Proxy n'est pas vraiment la solution pour sécuriser ton NAS. Une solution qui me parait pas mal, mais pas simple à mettre en oeuvre : Mettre un Raspberry, un VPS ou un petit serveur annexe sur ton réseau local qui est la porte d'entrée. C'est ce serveur auquel tu te connectes à l'extérieur via un VPN de type FireZone.

https://www.cachem.fr/firezone/

Et seul ce serveur est autorisé à se connecter à ton NAS, c'est comme mettre une deuxième porte d'entrée à ta maison. Après je ne suis pas expert en réseau, à eux de me confirmer. En attendant, tu peux au moins désactiver le port 8080 pour le HTTP et changer le port 443 du HTTPS

Merci pour ta réponse Pierre.

Je vais songer à cela ou un petit stormshield.

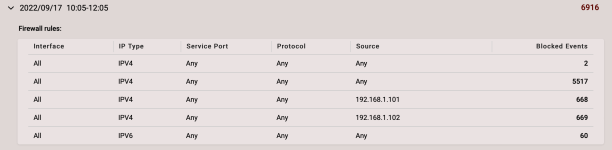

Question sur les rémontées de logs d'instrusion :

Je constate que je me fais également bombarder de tentatives de login

J'ai presque 10 000 tentatives de login en 2h.

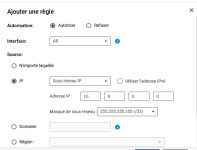

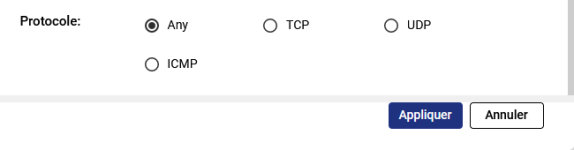

Voici les copies d'écran de ma configuration.

J'ai bien mis une règle qui autorise le sous masque 192.168.1.0/24

Pourtant, les périfériques 192.168.1.101 et 102 (mes enceintes SONOS) se sont vues black listées.

Ais je mal configuré quelque chose ?

Quelle règle puis je ajouter ou "protection des adresses Ip" puis je améliorer ?

Par avance, merci.

Cordialement,

Je vais songer à cela ou un petit stormshield.

Question sur les rémontées de logs d'instrusion :

Je constate que je me fais également bombarder de tentatives de login

J'ai presque 10 000 tentatives de login en 2h.

Voici les copies d'écran de ma configuration.

J'ai bien mis une règle qui autorise le sous masque 192.168.1.0/24

Pourtant, les périfériques 192.168.1.101 et 102 (mes enceintes SONOS) se sont vues black listées.

Ais je mal configuré quelque chose ?

Quelle règle puis je ajouter ou "protection des adresses Ip" puis je améliorer ?

Par avance, merci.

Cordialement,

Pièces jointes

-

Capture d’écran 2022-09-17 à 14.54.22.png224.2 KB · Affichages: 3

Capture d’écran 2022-09-17 à 14.54.22.png224.2 KB · Affichages: 3 -

Capture d’écran 2022-09-17 à 14.53.50.png78.2 KB · Affichages: 3

Capture d’écran 2022-09-17 à 14.53.50.png78.2 KB · Affichages: 3 -

Capture d’écran 2022-09-17 à 14.53.42.png115.4 KB · Affichages: 3

Capture d’écran 2022-09-17 à 14.53.42.png115.4 KB · Affichages: 3 -

Capture d’écran 2022-09-17 à 14.53.13.png96.7 KB · Affichages: 3

Capture d’écran 2022-09-17 à 14.53.13.png96.7 KB · Affichages: 3 -

Capture d’écran 2022-09-17 à 14.52.04.png86.7 KB · Affichages: 3

Capture d’écran 2022-09-17 à 14.52.04.png86.7 KB · Affichages: 3

Je me permet de revenir la dessus, je n'avais pas vu ce sujet :

On n'utilise pas les ports par défaut ( sauf 80 et 443 si c'est pour accès a un site Web public, puisque c'est la norme et c'est se que attend le navigateur ! )

On utilise pas de connexion non sécurisé depuis l'extérieur, le port par défaut 8080 n'a pas sa place sur Internet c'est un port non sécurisé !

Tu peut faire un scan depuis une connexion externe ( nmap par exemple )

qFile passe par le port 8080 ou 443 qui sont les ports par défaut de l'interface de QTS probablement.

CONFIGURATION ROUTEUR :

- NAT port 8080 sur @IP QNAP

- NAT port 443 sur @IP QNAP

CONFIGURATION QNAP

- Port 443 pour accès sécurisé

- Port 8080 pour accès non sécurisé

- Port 1194 UDP pour QVPN OpenVPN

- désactivé myQNAPCloud

On n'utilise pas les ports par défaut ( sauf 80 et 443 si c'est pour accès a un site Web public, puisque c'est la norme et c'est se que attend le navigateur ! )

On utilise pas de connexion non sécurisé depuis l'extérieur, le port par défaut 8080 n'a pas sa place sur Internet c'est un port non sécurisé !

Dans la configuration Reseau de Plex, par defaut le relais est actif, tu passe donc par les serveur de Plex pour l'acces a ton serveur plex ( de mémoire débit limité a 2Mbps )Configuration PLEX SERVEUR : port par défaut, non ouvert sur le routeur --> Accès distant fonctionnel ... pourquoi ?

Vérifie tes regles de pare-feu, de ta boxComment s'assurer que le NAS n'est pas connecté à l'extérieur ? Mais uniquement sur le réseau interne ? (à part port 8080, 443, UDP 1194) ?

Comment cela se fait que qFile passe par mon adresse IP publique 81.250.XX.YY... ?

Tu peut faire un scan depuis une connexion externe ( nmap par exemple )

qFile passe par le port 8080 ou 443 qui sont les ports par défaut de l'interface de QTS probablement.

Bonjour tout le monde,

Petite question de bon matin concernant l'accès à distance via OpenVPN.

J'ai configuré un serveur OpenVPN par le biais de QVPN. Cela semble fonctionner correctement (j'obtiens une adresse IP du type 10.8.0.6).

Toutefois, lorsque je me connecte depuis mon iPhone ou PC, je ne parviens pas à me connecter à l'interface QTS et les applications QFile et QManager ne parviennent pas à se connecter.

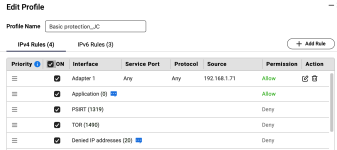

Y'a t'il un réglage particulier à effectuer (QuFirewall ou autre) pour que je puisse, une fois connecté à mon serveur QVPN, accèder à l'interface d'administration en utilisant https://ADRESSE_IP_LOCALE_DE_MON_NAS:HTTPS*

*HTTPS est le numero de port configuré (par défaut 443, mais je l'ai changé, bien entendu)

Par exemple une régle sous QuFirewall de type ALLOW 10.8.0.1 à 10.8.0.10 ?

En effet, cela ne fonctionne pas...

Par avance, merci

Petite question de bon matin concernant l'accès à distance via OpenVPN.

J'ai configuré un serveur OpenVPN par le biais de QVPN. Cela semble fonctionner correctement (j'obtiens une adresse IP du type 10.8.0.6).

Toutefois, lorsque je me connecte depuis mon iPhone ou PC, je ne parviens pas à me connecter à l'interface QTS et les applications QFile et QManager ne parviennent pas à se connecter.

Y'a t'il un réglage particulier à effectuer (QuFirewall ou autre) pour que je puisse, une fois connecté à mon serveur QVPN, accèder à l'interface d'administration en utilisant https://ADRESSE_IP_LOCALE_DE_MON_NAS:HTTPS*

*HTTPS est le numero de port configuré (par défaut 443, mais je l'ai changé, bien entendu)

Par exemple une régle sous QuFirewall de type ALLOW 10.8.0.1 à 10.8.0.10 ?

En effet, cela ne fonctionne pas...

Par avance, merci