Bonjour,

j'ai des app via docker sur mon NAS auxquelles j'accède via reverse proxy

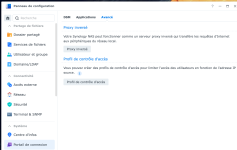

Je limite les IP via l'option "Profil de controle d'accès" de DSM (je peux donc y accéder depuis mon Local, ou bien depuis ma maison de campagne. Mais c'est tout, et ca me limite, en déplacement)

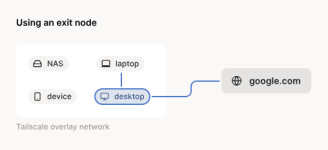

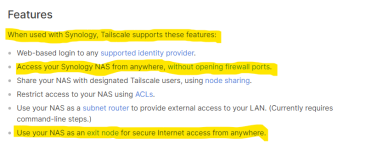

Alors j'ai voulu installer le VPN Tailscale pour simplifier le contrôle d'accès (et permettre de me connecter au Nas depuis une connexion 4G par exemple)...mais sans succès.

Tailscale m'affecte bien une IP pour mon Device (on va dire, sur mon ordi, mais pareil sur mon téléphone lorsque je me connecte au VPN Tailscale)

Mais impossible de faire accepter cette IP dans mon NAS. J'ai essayé de l'ajouter dans "profil de contrôle d'accès", mais je ne me connecte pas. Comme si c'était (sans doute) toujours l'IP de mon FAI (celui distant) qui était vue par mon NAS et non l'IP de mon Device qui tente de s'y connecter.

Qu'est ce que je loupe ?

Merci de votre aide

j'ai des app via docker sur mon NAS auxquelles j'accède via reverse proxy

Je limite les IP via l'option "Profil de controle d'accès" de DSM (je peux donc y accéder depuis mon Local, ou bien depuis ma maison de campagne. Mais c'est tout, et ca me limite, en déplacement)

Alors j'ai voulu installer le VPN Tailscale pour simplifier le contrôle d'accès (et permettre de me connecter au Nas depuis une connexion 4G par exemple)...mais sans succès.

Tailscale m'affecte bien une IP pour mon Device (on va dire, sur mon ordi, mais pareil sur mon téléphone lorsque je me connecte au VPN Tailscale)

Mais impossible de faire accepter cette IP dans mon NAS. J'ai essayé de l'ajouter dans "profil de contrôle d'accès", mais je ne me connecte pas. Comme si c'était (sans doute) toujours l'IP de mon FAI (celui distant) qui était vue par mon NAS et non l'IP de mon Device qui tente de s'y connecter.

Qu'est ce que je loupe ?

Merci de votre aide