- 23 Décembre 2013

- 8 135

- 245

- 158

- 46

- ASUSTORNASFRANCE

- ASUSTORIncFr

Disponibles sur séries de NAS ASUSTOR : AS70, AS50, AS51, AS61, AS62, AS31, AS32, AS63, AS64, AS52, AS53, AS65, AS71, AS66, AS11, AS40, AS33

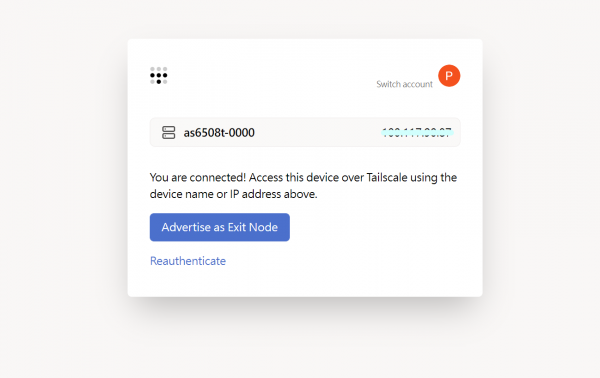

Tailscale est un service VPN qui rend les appareils et les applications que vous possédez accessibles partout dans le monde, en toute sécurité et sans effort. Il permet des connexions point à point cryptées à l'aide du protocole open source WireGuard, ce qui signifie que seuls les appareils de votre réseau privé peuvent communiquer entre eux.

Tailscale est rapide et fiable. Contrairement aux VPN traditionnels, qui tunnelisent tout le trafic réseau via un serveur de passerelle central, Tailscale crée un réseau maillé peer-to-peer (appelé tailnet).

Remarques :

1. Vous pouvez créer votre compte sur https://login.tailscale.com/ et vérifier l'état de tous les appareils après vous être connecté.

2. Vous pouvez vous connecter à Tailscale à partir de la page Web ouverte en cliquant sur l'icône de l'application Tailscale sur le bureau ADM.

Quoi de neuf dans cette version ?

Version : 1.18.2.r01

- Version initiale avec Docker version 1.18.2.