Quand il y en a qui ne veulent pas lâcher l'affaire.

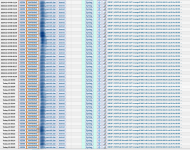

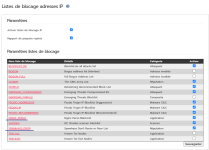

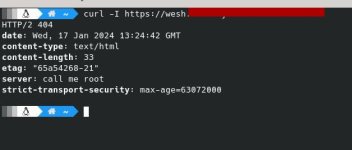

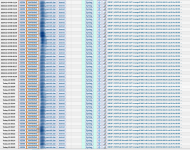

La même adresse IP : 154.213.192.53 (provenant d'un cloud européen) qui essaye de venir chez moi sur le port 443 plus de 2500 fois pendant la journée du 03 octobre et qui se fait jeter en amont par mon pare-feu.

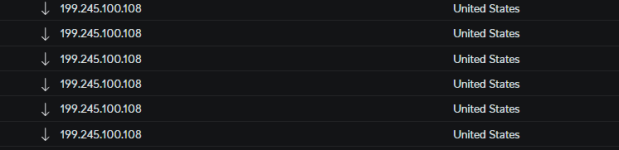

Apparemment, je ne suis pas le seul dans ce cas-là ; ce cloud semble être utilisé depuis la fin aout pour effectuer des scans de port, du Brut Force et du DDOS un peu partout dans le monde...

La même adresse IP : 154.213.192.53 (provenant d'un cloud européen) qui essaye de venir chez moi sur le port 443 plus de 2500 fois pendant la journée du 03 octobre et qui se fait jeter en amont par mon pare-feu.

Apparemment, je ne suis pas le seul dans ce cas-là ; ce cloud semble être utilisé depuis la fin aout pour effectuer des scans de port, du Brut Force et du DDOS un peu partout dans le monde...