Bonjour,

Petit mémo, sur comment paramétrer le pare-feu d'OMV pour un usage local :

Les Règles sont as rajouter dans l'ordre, car l'ordre a une importance. Le pare-feu exécute les regles de la 1ere a la dernière.

Dans l'ordre nous allons :

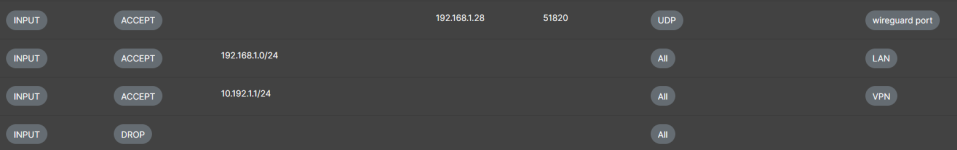

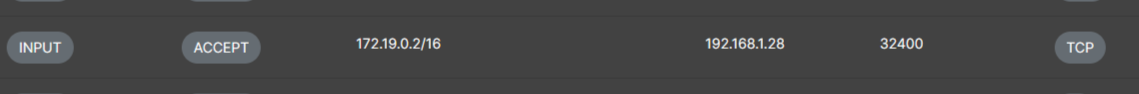

Voici cela cela donne :

Attention : Pour la règle n°6 "Autoriser tous ce qui viens du réseau local" penser à personnaliser le réseau "Source" par votre réseau local. Si votre réseau local est en 192.168.1.X comme moi alors c'est 192.168.1.0/24 qu'il faut indiquer, si par exemple votre réseau local est en 192.168.0.X alors il faut indiquer 192.168.0.0/24.

Pour plus de sécurité vous pouvez également filtré les connexions sortantes ( ici on autorise toutes les connexions sortante sans distinction ), pour plus d'infos, je vous laisse avec ce tutoriel.

Et si je fait une bétise ? :?

Si vous vous bloquer vous même, il vous faut brancher un écran et un clavier sur votre machine ( si ce n'est pas déja fait ), puis vous logger. Une fois logger executer la commande suivante pour supprimer les règles de pare-feu actuelle :

Petit mémo, sur comment paramétrer le pare-feu d'OMV pour un usage local :

Les Règles sont as rajouter dans l'ordre, car l'ordre a une importance. Le pare-feu exécute les regles de la 1ere a la dernière.

Dans l'ordre nous allons :

- Autoriser les connexions entrantes déja existantes

- Autoriser les connexions sortantes déja existantes

- Autoriser le loopback en entrée

- Autoriser le loopback en sortie

- Autoriser toutes les connexions sortantes

- Autoriser tous ce qui viens du réseau local

- On interdit tout le reste des connexions entrantes

Voici cela cela donne :

Attention : Pour la règle n°6 "Autoriser tous ce qui viens du réseau local" penser à personnaliser le réseau "Source" par votre réseau local. Si votre réseau local est en 192.168.1.X comme moi alors c'est 192.168.1.0/24 qu'il faut indiquer, si par exemple votre réseau local est en 192.168.0.X alors il faut indiquer 192.168.0.0/24.

Pour plus de sécurité vous pouvez également filtré les connexions sortantes ( ici on autorise toutes les connexions sortante sans distinction ), pour plus d'infos, je vous laisse avec ce tutoriel.

Et si je fait une bétise ? :?

Si vous vous bloquer vous même, il vous faut brancher un écran et un clavier sur votre machine ( si ce n'est pas déja fait ), puis vous logger. Une fois logger executer la commande suivante pour supprimer les règles de pare-feu actuelle :

Code:

iptables -F

Dernière édition: