Reaction est un 'fail2ban' like écrit en Go que j'utilise désormais à la place de 'Fail2ban' sur mon serveur 'Nginx'.

La page de présentation : https://blog.ppom.me/fr-reaction/

Le wiki : https://reaction.ppom.me/index.html

Le dépot git : https://framagit.org/ppom/reaction

Il a de nombreux avantage par rapport a fail2ban :

- Ecrit en go, donc très rapide

- Gestion des accès nftables ou iptables avec un binaire prenant en charge les adresses IPv4 et IPv6

- Les accès iptables sont très rapide, ce qui évite les détections multiples après un blocage (le temps qu'il se fasse réellement).

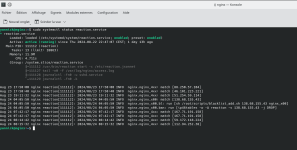

- Consommation mémoire et CPU très faible (voir capture 1). 'Fail2ban' consomme pas mal, 'Crowdsec' encore plus.

- Configuration simple via un fichier yaml ou encore mieux un jsonnet (voir capture 2)

J'en ai profité pour revoir tous mes filtres et j'en ai rajouté beaucoup partant du principe que sur un scan de faille, c'est rarement parce que l'on vous veut du bien

Du coup je bloque dés le 1er accès pour pas mal de faille (voir capture 3) et je remonte l'IP à mon pare feu en amont.

J'ai fais un reporting par email en live des blocages et une recap journalière, ce qui permet d'avoir une trace et d'analyser les failles les plus recherchées et les bizarreries diverses.

J'ai une règle ramasse miette qui est elle moins strict (plusieurs tentative possible) et qui ne fais que du blocage temporaire au niveau du serveur.

Capture 1 : 12Mo de conso

Capture 2 : Fichier config jsonnet

Capture 3: Email de reporting des blocages de ces deux derniers jours.

La page de présentation : https://blog.ppom.me/fr-reaction/

Le wiki : https://reaction.ppom.me/index.html

Le dépot git : https://framagit.org/ppom/reaction

Il a de nombreux avantage par rapport a fail2ban :

- Ecrit en go, donc très rapide

- Gestion des accès nftables ou iptables avec un binaire prenant en charge les adresses IPv4 et IPv6

- Les accès iptables sont très rapide, ce qui évite les détections multiples après un blocage (le temps qu'il se fasse réellement).

- Consommation mémoire et CPU très faible (voir capture 1). 'Fail2ban' consomme pas mal, 'Crowdsec' encore plus.

- Configuration simple via un fichier yaml ou encore mieux un jsonnet (voir capture 2)

J'en ai profité pour revoir tous mes filtres et j'en ai rajouté beaucoup partant du principe que sur un scan de faille, c'est rarement parce que l'on vous veut du bien

Du coup je bloque dés le 1er accès pour pas mal de faille (voir capture 3) et je remonte l'IP à mon pare feu en amont.

J'ai fais un reporting par email en live des blocages et une recap journalière, ce qui permet d'avoir une trace et d'analyser les failles les plus recherchées et les bizarreries diverses.

J'ai une règle ramasse miette qui est elle moins strict (plusieurs tentative possible) et qui ne fais que du blocage temporaire au niveau du serveur.

Capture 1 : 12Mo de conso

Capture 2 : Fichier config jsonnet

Capture 3: Email de reporting des blocages de ces deux derniers jours.