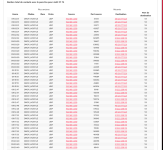

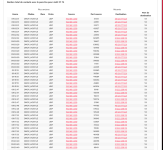

Depuis ce matin 9h00, je reçois des attaques DDOS sur mon infra provenant de deux IP de chez 'Stark Industries Solutions' (https://krebsonsecurity.com/2024/05/stark-industries-solutions-an-iron-hammer-in-the-cloud/)

Elles sont bloqués heureusement en amont par mon firewall qui les considèrent comme 'HOSTILE'.

Prudence avec vos NAS si vous avez de l'auto héberger avec IP publique.

Apparemment la France est visé depuis hier par pas mal d'activistes Russes..

Les attaques :

Elles sont bloqués heureusement en amont par mon firewall qui les considèrent comme 'HOSTILE'.

Prudence avec vos NAS si vous avez de l'auto héberger avec IP publique.

Apparemment la France est visé depuis hier par pas mal d'activistes Russes..

Les attaques :

Dernière édition: